Der Komponenten-Gigant Shimano scheint das nächste prominente Opfer von Cyberkriminalität geworden zu sein. Wie einschlägige Medien berichten, wurden insgesamt 4,5 Terabyte Daten von einer bekannten russischen Hacker-Gruppe gestohlen.

Cyberkriminalität wird immer populärer und macht auch vor der Bike-Industrie nicht halt. Das neuste Opfer ist der japanische Fahrrad-Gigant Shimano. Laut Cyber Daily hat die russischen Ransomware-Bande Lockbit insgesamt über 4,5 Terabyte Daten aus dem Firmennetzwerk gestohlen. Ein von Lockbit gestelltes Ultimatum ließen die Japaner am vergangenen Sonntag verstreichen. Dementsprechend droht nur eine Veröffentlichung der gestohlenen Daten. Dies ist allerdings bisher nicht passiert.

Lockbit ist eine der bekanntesten Ransomware-Gruppen und hat vor Kurzem mit der Aussage, den amerikanischen Flugzeughersteller Boeing bestohlen zu haben, Furore gemacht.

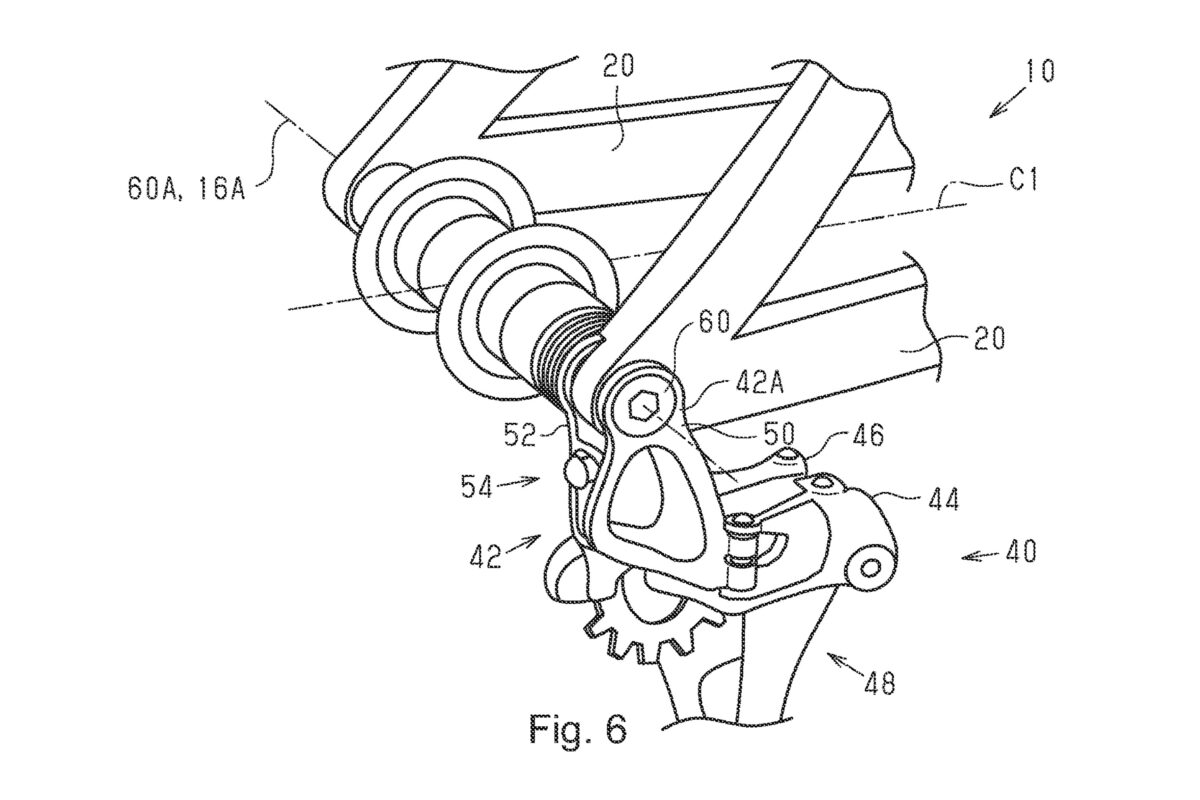

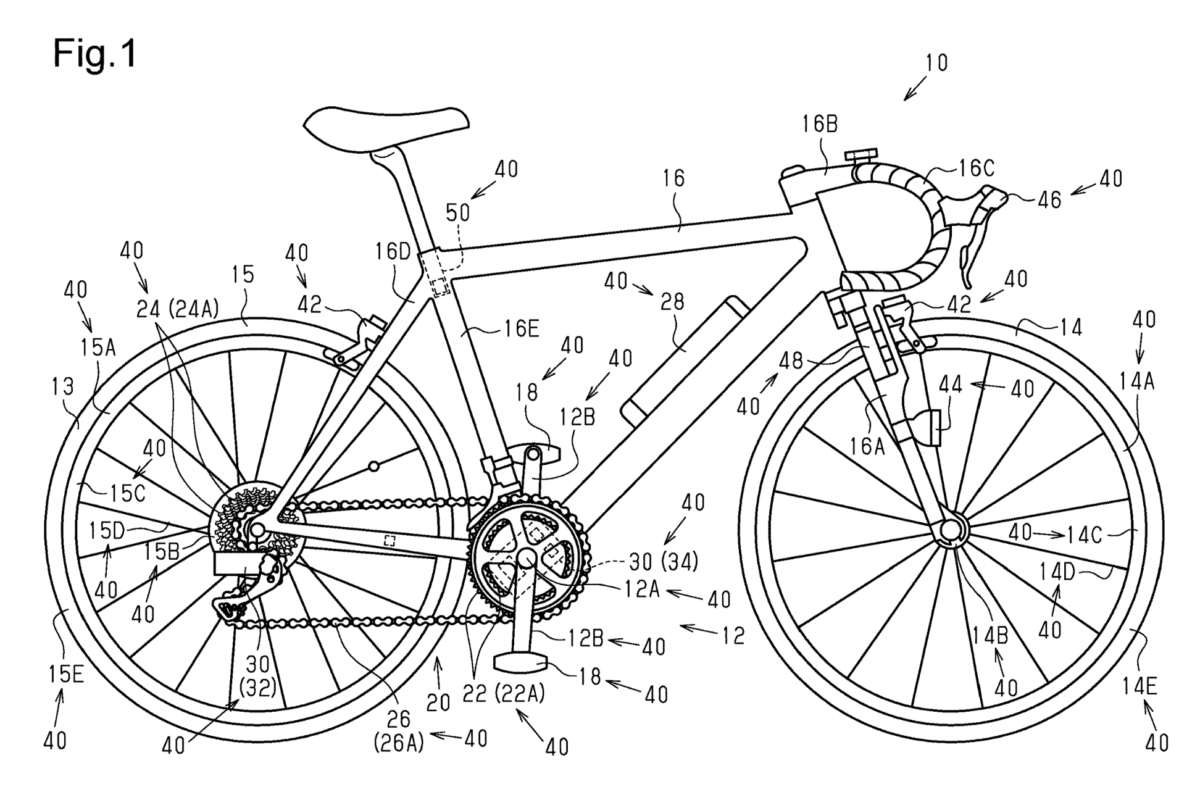

Die geleakten Daten sollen neben zahlreichen finanziellen Dokumenten auch persönliche Daten von Angestellten sowie Kunden enthalten. Auch diverse Zeichnungen, Diagramme, Testauswertungen und Entwicklungsmaterial zählen angeblich zum Umfang. Eine offizielle Stellungnahme der Japaner ist zum jetzigen Zeitpunkt nicht zu finden.

Denkt, ihr unter den gestohlenen Daten sind Entwicklungspläne für den MTB-Bereich?

74 Kommentare